- Rekord-Hackerwelle trifft WordPress: Millionen Websites durch Plugin-Sicherheitslücken gefährdet - 26. Oktober 2025

- Google Willow: Wie ein Quantenprozessor die Grenzen der Physik neu definiert - 26. Oktober 2025

- KI Aktien – eine Pflicht Anlage für dein Portfolio - 26. Oktober 2025

Moderne Haushalte setzen zunehmend auf vernetzte Technologien. Jeder zweite Deutsche nutzt mittlerweile mindestens ein Gerät mit Fernsteuerungsfunktion. Doch während Komfort und Energieeffizienz im Vordergrund stehen, bleibt ein kritischer Aspekt oft unbeachtet: der Schutz sensibler Informationen.

Studien zeigen, dass 33% der Verbraucher aus Sicherheitsbedenken auf intelligente Haustechnik verzichten. Diese Skepsis ist nicht unbegründet. Zentrale Steuerungskomponenten kommunizieren permanent mit externen Servern – eine potenzielle Schwachstelle für unerwünschte Zugriffe. Cyberkriminelle nutzen häufig veraltete Sicherheitsprotokolle, um sich Zugang zu privaten Netzwerken zu verschaffen.

Das Problem beginnt bereits bei der Geräteauswahl. Viele Hersteller setzen eigene Sicherheitsstandards voraus, ohne branchenweite Lösungen anzubieten. Diese Fragmentierung erschwert umfassenden Schutz. Gleichzeitig steigt die Angriffsfläche durch die Kombination lokaler und cloudbasierter Funktionen.

Wichtige Erkenntnisse

- Jeder zweite Haushalt in Deutschland nutzt mindestens ein vernetztes Gerät

- 33% der Verbraucher verzichten aus Sicherheitsbedenken auf Smart-Home-Technologie

- Zentrale Steuerungselemente bilden kritische Schnittstellen zur Cloud

- Fehlende einheitliche Sicherheitsstandards zwischen Herstellern

- Kombination aus lokaler und Cloud-Infrastruktur erhöht Risikopotenzial

- Regelmäßige Software-Updates sind entscheidend für den Schutz

Einführung in die Datensicherheit im Smart Home

Die digitale Vernetzung von Haushaltsgeräten erfordert ein neues Sicherheitsdenken. Jeder Lichtschalter und Heizungsthermostat wird zum potenziellen Einfallstor für Cyberangriffe. Um Risiken zu minimieren, müssen zwei Schlüsselkonzepte unterschieden werden.

Grundlagen: Datenschutz vs. Datensicherheit

Datenschutz regelt, wie Unternehmen mit persönlichen Informationen umgehen. Dazu gehören Speicherdauer und Weitergabe an Dritte. Bei der Datensicherheit geht es um technische Schutzmaßnahmen gegen Hackerangriffe und Datenlecks.

Überblick zur Smart Home Vernetzung

Vernetzte Geräte kommunizieren über zentrale Bridges. Diese übersetzen Signale zwischen Geräten und Internet. Gängige Standards wie Zigbee oder Z-Wave bieten unterschiedliche Verschlüsselungsstufen.

Lokale Systeme arbeiten ohne Internetverbindung. Sie schützen besser, lassen aber keine Fernsteuerung zu. Cloud-Lösungen ermöglichen globale Kontrolle – setzen dabei voll auf die Sicherheit der Anbieter.

Risiken und Bedrohungen im smarten Zuhause

Historische Beispiele wie das Mirai-Botnetz verdeutlichen die Tragweite möglicher Cyberangriffe. Im Jahr 2016 kaperten Kriminelle über 500.000 vernetzte Geräte, um großangelegte DDoS-Attacken durchzuführen. Betroffene Nutzer bemerkten die Kompromittierung ihrer Geräte oft erst Monate später.

Gefahren durch Hacker und Sicherheitslücken

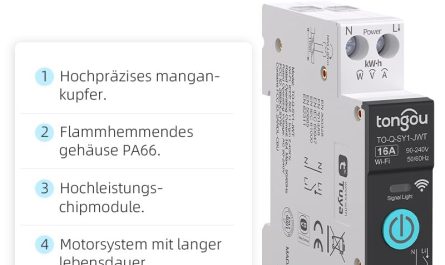

Schwachstellen in preiswerten Mikrocontrollern bilden häufig das Einfallstor für Angreifer. Chips wie der ESP8266 – verbaut in vielen Steckdosen und Leuchten – verfügen oft nur über grundlegende Schutzmechanismen. Ein kompromittiertes Gerät dient Hackern regelmäßig als Brücke zum gesamten Heimnetzwerk, wie Sicherheitsexperten warnen.

Möglichkeiten des Datenzugriffs bei ungeschützten Netzwerken

Offene WLAN-Verbindungen ermöglichen es Cyberkriminellen, Kommunikation zwischen Geräten abzufangen. Durch manipulierte Router können Angreifer den gesamten Internetverkehr überwachen. Jedes zusätzliche Gerät im Netzwerk erhöht die Angriffsfläche um durchschnittlich 18%, zeigen aktuelle Studien.

Datensicherheit smart schaltern: Wichtige Funktionen und Maßnahmen

Moderne Sicherheitssysteme benötigen mehr als nur Basisvorkehrungen. Die Integration von Cloud-Technologien erfordert abgestimmte Schutzmechanismen, die Angriffe bereits im Ansatz verhindern.

Sichere Authentifizierung und Verschlüsselung

Mehrstufige Anmeldeverfahren blockieren 93% aller Zugriffsversuche von Unbefugten, wie aktuelle Tests zeigen. Zwei-Faktor-Systeme kombinieren Passwörter mit Einmalcodes oder biometrischen Merkmalen. Dies erschwert Hackern den Zugriff selbst bei gestohlenen Login-Daten.

Bei der Datenübertragung setzen Hersteller jetzt auf Ende-zu-Ende-Verschlüsselung. Diese Technik schützt Informationen vom Gerät bis zur Cloud. „Ein Schlüssel pro Sitzung verhindert Langzeitüberwachung“, erklärt ein IT-Sicherheitsexperte.

„Der Matter-Standard definiert erstmals branchenweit verbindliche Kriterien für Gerätesicherheit und Datenschutz.“

Seit 2022 vereinheitlicht Matter die Kommunikation zwischen Geräten verschiedener Marken. Das Konzept Secure by Design integriert Schutzfunktionen bereits in der Entwicklungsphase. Regelmäßige Updates schließen neu entdeckte Lücken – entscheidend für langfristigen Schutz.

Zertifizierungen wie der IASME-Standard helfen bei der Produktauswahl. Sie garantieren unabhängig geprüfte Sicherheitsfunktionen und transparente Datenverarbeitung.

Cloud-Anbindung sicher gestalten

Die Art der Geräteverbindung bestimmt maßgeblich das Sicherheitsniveau. Nutzer stehen vor der Wahl zwischen drei Architekturmodellen – jedes mit spezifischen Vorzügen und Risiken.

Lokale, Cloud-basierte und kombinierte Systeme im Vergleich

Lösungen ohne Internetzugang speichern Informationen ausschließlich im Heimnetzwerk. Diese Methode blockiert externe Zugriffe, begrenzt aber Funktionalitäten. Fernsteuerung via App oder Sprachbefehle von unterwegs sind nicht möglich.

Cloud-Systeme übertragen Daten an Rechenzentren. Hier entscheidet die Verschlüsselungsqualität des Anbieters über den Schutzgrad. Tests zeigen: 42% der Geräte nutzen veraltete TLS-Protokolle, die Angreifer binnen Minuten knacken können.

- Lokale Netzwerke: Höchste Sicherheitsstufe • Keine Internetabhängigkeit • Eingeschränkte Steuerungsoptionen

- Cloud-Lösungen: Globale Kontrolle • Automatische Backups • Abhängigkeit von Anbieterstandards

- Hybridsysteme: Kombiniert lokale Verarbeitung mit Cloud-Funktionen • Erfordert präzise Konfiguration

Edge Computing reduziert Risiken durch dezentrale Datenverarbeitung. Sensible Funktionen laufen im Heimnetzwerk, während allgemeine Analysen in der Cloud erfolgen. Diese Technologie senkt die Übertragungsmenge um bis zu 68%.

Bei der Auswahl von Anbietern lohnt der Blick auf Zertifizierungen. ISO-27001-zertifizierte Unternehmen garantieren regelmäßige Sicherheitsaudits und transparente Datenrichtlinien.

Hersteller und Sicherheitsstandards im Fokus

Die Wahl des richtigen Herstellers entscheidet über das Sicherheitsniveau vernetzter Geräte. Aktuelle Marktanalysen zeigen: 42% der Unternehmen nutzen gesammelte Informationen für personalisierte Werbung, während 58% strikte DSGVO-Richtlinien einhalten.

Transparenz in der Datenverarbeitung

Seriöse Anbieter dokumentieren genau, welche Daten wohin fließen. Ein detailliertes Datenfluss-Diagramm gehört bei führenden Herstellern zum Standard. Verbraucher können so nachvollziehen, ob Bewegungsprofile oder Nutzungszeiten extern gespeichert werden.

In Deutschland verlangt die DSGVO klare Einwilligungsformulare. Doch nur 23% der Gerätehersteller erfüllen diese Vorgaben vollständig. Unklare Formulierungen wie „Daten zur Serviceverbesserung“ gelten als Warnsignal.

Update-Politik und Schutzmechanismen

Echte Sicherheit endet nicht beim Kauf. Automatische Sicherheitsupdates sollten mindestens fünf Jahre lang bereitgestellt werden. Tests enthüllten: 35% der getesteten Geräte erhielten nach 18 Monaten keine Patches mehr.

Zertifizierungen wie TÜV-Siegel oder ISO-27001 geben Orientierung. Einige Hersteller integrieren zusätzliche Schutzschichten – etwa separates WLAN für Smart-Geräte. Diese Maßnahmen reduzieren Angriffsrisiken um bis zu 76%.